SIEM

Back to glossarySIEM – Définition, fonctionnement et solutions pour une Cybersécurité Optimisée

Les cybermenaces se multiplient et gagnent en complexité. Vous devez donc veiller à garantir la sécurité de vos systèmes d’information face aux menaces potentielles. C’est devenu un enjeu stratégique pour toutes les organisations et, pour y parvenir, de nombreuses entreprises s’équipent d’un SIEM, ou Security Information and Event Management. Cette solution permet de centraliser, corréler et analyser en temps réel les événements de sécurité issus de l’ensemble de l’environnement informatique, afin de détecter les comportements suspects et réagir rapidement aux incidents.

Mais qu’est-ce qu’un SIEM exactement ? Comment fonctionne-t-il ? À quoi sert-il concrètement ? Quels sont ses avantages, ses cas d’usage et les critères pour bien le choisir ? Cette page vous offre une vue d’ensemble complète sur les solutions SIEM, leur rôle clé dans la cybersécurité des entreprises, et leur complémentarité avec les autres outils comme les plateformes de supervision, les SOC ou les solutions XDR. Vous y trouverez également des cas d’utilisation et des conseils pratiques pour mettre en place un SIEM performant, adapté à vos enjeux métiers et à vos ressources internes et pour intégrer une solution de supervision dans votre stratégie SIEM.

Qu’est-ce qu’un SIEM ?

Définition de SIEM (Security Information and Event Management)

Le terme SIEM, pour Security Information and Event Management, désigne une catégorie de solutions logicielles qui centralisent, analysent et corrèlent en temps réel les données de sécurité issues d’une infrastructure informatique. L’objectif principal d’un SIEM est de détecter rapidement les menaces potentielles, de réduire le temps de réponse aux incidents et de faciliter la conformité réglementaire grâce à des rapports et des tableaux de bord adaptés.

Un SIEM combine deux fonctions essentielles :

- SIM (Security Information Management) : gestion, archivage et analyse des journaux (logs).

- SEM (Security Event Management) : surveillance en temps réel et gestion des événements de sécurité.

Ces deux composantes permettent d’avoir une vision unifiée et continue de l’activité du système d’information, d’identifier les comportements anormaux et de déclencher des alertes de sécurité pertinentes.

Que signifie l’acronyme SIEM ?

L’acronyme SIEM provient de la contraction des notions de :

- Security Information Management (SIM), c’est-à-dire la collecte, le stockage, l’analyse et la gestion des données de sécurité,

- et Security Event Management (SEM), qui concerne l’analyse en temps réel des événements de sécurité, leur corrélation et la gestion des alertes.

En réunissant ces deux dimensions, le SIEM devient un outil stratégique pour les équipes IT et les centres d’opérations de sécurité (SOC), en offrant une visibilité centralisée sur les incidents de sécurité à l’échelle de toute l’organisation.

Pourquoi utiliser un SIEM ?

Les solutions SIEM répondent à plusieurs enjeux critiques :

- Supervision continue de l’ensemble des ressources informatiques (réseau d’une organisation, ses serveurs, ses applications, etc.).

- Détection proactive des incidents (tentatives de connexion infructueuses, logiciels malveillants, accès non autorisés…).

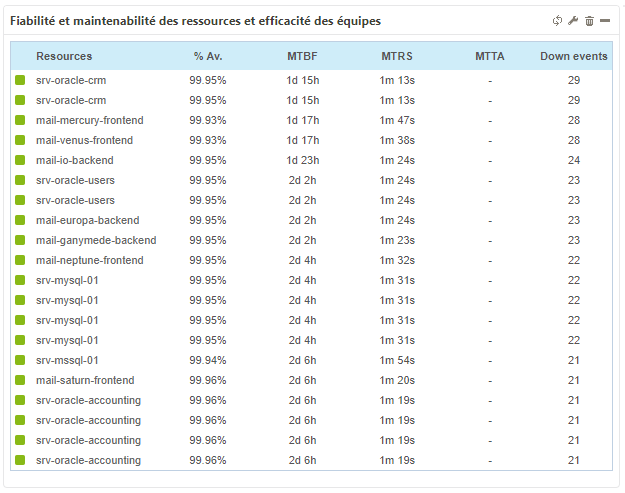

- Réduction du temps moyen de détection (MTTD) et du temps moyen de réponse (MTTR).

- Production de rapports de conformité (ISO 27001, RGPD, PCI-DSS, etc.).

- Gestion des alertes en volume, grâce à l’automatisation, au machine learning et à l’intelligence artificielle.

Dans un environnement en constante évolution — marqué par l’adoption du cloud, la généralisation du télétravail et la multiplication des objets connectés et de l’edge computing —, le SIEM permet de préserver l’intégrité, la disponibilité et la confidentialité des systèmes d’information quelle que soit leur architecture.

Quelle est la différence entre un SOC et un SIEM ?

Le SOC (Security Operations Center) est une équipe organisée en charge de la surveillance, de la détection et de la réponse aux incidents de sécurité. Le SIEM est l’un des outils centraux utilisés par cette équipe.

En résumé :

- Le SOC est le centre opérationnel, souvent composé d’analystes, d’ingénieurs sécurité et d’outils automatisés.

- Le SIEM est l’outil qui leur fournit les données nécessaires à l’analyse des menaces.

Sans SIEM, un SOC ne dispose pas d’une vue consolidée des événements. Sans SOC, un SIEM peut fonctionner en mode dégradé ou semi-automatisé, selon les capacités des équipes IT internes.

SIEM ou XDR : lequel choisir ?

Le XDR (Extended Detection and Response) est une évolution technologique qui vise à unifier la détection et la réponse à travers plusieurs couches de sécurité (endpoints, réseau, cloud…). Là où le SIEM repose essentiellement sur la corrélation de logs à partir de multiples sources, le XDR intègre nativement ces sources dans une approche plus intégrée et automatisée.

| Critère | SIEM | XDR |

|---|---|---|

| Sources de données | Multiples, à connecter manuellement | Intégrées nativement |

| Analyse en temps réel | Oui | Oui, avec capacités d’orchestration |

| Personnalisation | Très élevée | Plus limitée mais automatisée |

| Complexité de déploiement | Variable selon la solution | Moins complexe, prêt à l’emploi |

| Complémentarité | Peut intégrer des modules XDR | Complète ou remplace un SIEM selon cas |

Conclusion : les deux approches sont complémentaires. Une solution SIEM robuste peut parfaitement intégrer des capacités XDR ou fonctionner de concert avec une plateforme XDR pour renforcer les capacités de détection et de réponse aux incidents.

Comment fonctionne une solution SIEM ?

Collecte et centralisation des logs

Le premier rôle d’un SIEM est de collecter et centraliser les données des journaux issues de multiples sources de l’environnement informatique :

- systèmes d’exploitation (Linux, Windows),

- équipements réseau (switchs, routeurs, pare-feux),

- applications métiers,

- solutions de sécurité (antivirus, EDR, firewalls),

- services cloud,

- points de terminaison,

- objets connectés (IoT).

Ces données, appelées logs ou journaux d’événements, sont automatiquement envoyées vers un emplacement centralisé. Cette collecte peut être continue ou programmée, selon la criticité des sources et les capacités du SIEM.

Certaines solutions SIEM modernes, comme celles intégrées à des plateformes de supervision telles que Centreon, facilitent cette étape grâce à des connecteurs préconfigurés ou des mécanismes d’auto-découverte.

Analyse en temps réel des événements de sécurité

Une fois les données collectées, le SIEM les analyse en temps réel pour identifier les comportements inhabituels ou les événements suspects. Grâce à des règles de corrélation, il est capable de :

- détecter les tentatives de connexion infructueuses répétées,

- repérer l’exécution de logiciels malveillants ou de processus inconnus,

- signaler les modifications non autorisées sur un serveur,

- suivre la propagation d’un événement sur plusieurs systèmes (lateral movement),

- assurer la protection contre les intrusions

Cette analyse permet aux équipes IT de « réduire le bruit » (faux positifs), et de concentrer leur attention sur les menaces réelles.

Détection des comportements anormaux et alertes

Le SIEM identifie les comportements anormaux grâce à :

- des règles prédéfinies (par exemple : « alerter si un utilisateur admin se connecte en dehors des heures ouvrées »),

- l’apprentissage automatique (machine learning), qui permet de modéliser le comportement normal d’un système ou d’un utilisateur et de déclencher des alertes en cas d’écart.

Les alertes générées sont priorisées selon leur niveau de criticité et souvent classées par cas d’usage :

- détection d’intrusion,

- comportement utilisateur suspect,

- fuite de données,

- attaque interne ou externe.

Certaines plateformes proposent des tableaux de bord dynamiques, facilitant le suivi et la hiérarchisation des incidents par les analystes SOC ou les équipes IT.

Réponse aux incidents et génération de rapports de conformité

Les solutions SIEM ne se contentent pas d’alerter : elles facilitent aussi la réponse aux incidents en automatisant certaines actions (blocage d’adresse IP, isolement d’une machine, envoi d’un e-mail à l’équipe sécurité, etc.).

Elles génèrent également des rapports de conformité personnalisés, indispensables pour répondre aux exigences réglementaires :

- RGPD (Règlement Général sur la Protection des Données),

- ISO 27001 (système de management de la sécurité de l’information appelée aussi SMSI),

- PCI-DSS (secteur bancaire),

- HIPAA (santé).

Grâce à ces fonctionnalités, le SIEM joue un rôle central dans les processus de détection, d’analyse, de documentation et de réaction face aux incidents de sécurité.

Cas d’usage concrets d’un SIEM en entreprise

Voici quelques exemples d’utilisation d’un SIEM dans des contextes réels :

- Détection de ransomwares : corrélation d’une forte activité disque avec un exécutable inconnu lancé sur plusieurs postes simultanément.

- Surveillance de l’accès aux données sensibles : alerte lorsqu’un utilisateur tente de copier un volume important de fichiers depuis un serveur protégé.

- Sécurité du télétravail : analyse des connexions VPN inhabituelles, depuis des pays jamais utilisés auparavant.

- Audit de conformité : génération de rapports sur l’activité des comptes à privilèges et les modifications système.

Ces cas d’usage démontrent la flexibilité et la puissance d’un SIEM moderne, qui peut s’adapter à différents environnements, besoins métier et exigences réglementaires.

Comment mettre en place un SIEM dans votre environnement informatique ?

Première étape : audit et définition des besoins

Avant tout déploiement, la première étape consiste à mener un audit de l’environnement informatique afin de :

- recenser les sources de données critiques (pare-feux, serveurs, applications métiers, cloud, endpoints, etc.),

- identifier les risques de sécurité prioritaires,

- comprendre les règles de conformité applicables,

- définir les indicateurs clés à suivre (temps moyen de détection, taux d’incidents, faux positifs…).

Cette phase permet d’aligner le projet SIEM sur les besoins réels de l’organisation et d’anticiper les ressources nécessaires (humaines, techniques, financières).

Choix de l’outil SIEM adapté

Il existe aujourd’hui une grande diversité d’outils SIEM, allant des solutions gratuites ou open source (comme ELK Stack ou Wazuh) aux plateformes commerciales intégrées (comme Splunk, QRadar, LogRhythm, etc.).

Les critères à prendre en compte incluent :

- Facilité de déploiement et d’intégration avec les systèmes existants.

- Capacités d’analyse en temps réel et de corrélation d’événements.

- Richesse fonctionnelle (machine learning, SOAR, tableaux de bord personnalisés…).

- Scalabilité et stockage à long terme.

- TCO (coût total de possession).

- Qualité du support technique et de la documentation.

Bon à savoir : une plateforme de supervision comme Centreon peut enrichir un déploiement SIEM en fournissant des données contextualisées sur la disponibilité et la performance des services IT.

Intégration au réseau de l’organisation

Une fois l’outil sélectionné, il faut le connecter à toutes les sources pertinentes. Cela inclut :

- les serveurs physiques et virtuels,

- les équipements réseau,

- les applications critiques,

- les systèmes cloud (AWS, Azure, Google Cloud…),

- les postes de travail et points de terminaison,

- les solutions de cybersécurité (antivirus, EDR, firewalls…).

L’objectif est de garantir une collecte exhaustive et fiable des logs, sans compromettre les performances du réseau.

Les intégrations peuvent s’appuyer sur :

- des connecteurs natifs fournis par le SIEM,

- des agents à installer sur les machines,

- des protocoles standards (Syslog, API REST, SNMP…).

Exploitation et maintenance de la plateforme SIEM

Une fois en production, le SIEM doit être constamment affiné et maintenu :

- création de règles de corrélation spécifiques aux activités de l’organisation,

- définition de seuils de déclenchement d’alertes pertinents,

- analyse continue des faux positifs pour améliorer la pertinence,

- mise à jour régulière des signatures de menace,

- adaptation aux évolutions de l’infrastructure IT.

De nombreuses entreprises choisissent de confier cette gestion à une équipe dédiée (SOC interne ou externe) ou de déléguer partiellement l’administration à un prestataire spécialisé (MSP).

Enfin, il est essentiel de former les équipes IT et sécurité à l’utilisation de l’outil, à la lecture des alertes, à la priorisation des incidents, et à la création de rapports.

Centreon et le SIEM : une intégration naturelle

Une bonne pratique consiste à connecter votre outil de supervision IT (comme Centreon) à votre SIEM, afin d’augmenter la qualité des analyses de sécurité :

- corrélation entre événements de performance et événements de sécurité,

- meilleure visualisation des impacts sur les services métiers,

- détection des anomalies multi-domaines (réseau, applicatif, infra…).

L’intégration supervision + SIEM permet ainsi de réduire le temps de détection, d’améliorer la collaboration entre équipes ITOps et sécurité, et d’optimiser les processus de réponse aux incidents.

Découvrez nos éditions Centreon

Quels sont les avantages d’un SIEM moderne ?

Visibilité complète sur l’infrastructure IT

Un SIEM moderne permet de surveiller 100 % de l’environnement informatique : réseaux, serveurs, points de terminaison, services cloud, conteneurs, objets connectés, etc. Cette couverture exhaustive est essentielle pour identifier les menaces potentielles à tous les niveaux, en éliminant les angles morts.

La centralisation des données dans un emplacement unique permet une vue d’ensemble en temps réel de l’activité du SI, facilitant la corrélation des événements et la détection des comportements suspects.

Réduction des faux positifs et gestion intelligente des alertes

Grâce à l’intelligence artificielle et au machine learning, les SIEM modernes sont capables d’apprendre les comportements normaux d’un système ou d’un utilisateur, et de réduire significativement les faux positifs. Cela permet aux équipes de se concentrer sur les vraies menaces, et de lutter contre la fatigue liée aux alertes.

Certains outils SIEM intègrent aussi des mécanismes de priorisation automatisée, qui classent les incidents par niveau de criticité et contexte métier, et proposent même des réponses suggérées.

Automatisation grâce au machine learning et à l’intelligence artificielle

L’apprentissage automatique joue un rôle clé dans l’analyse des événements :

- il détecte les anomalies comportementales,

- identifie les tendances inhabituelles,

- et permet une analyse prédictive.

En associant ces fonctionnalités à des outils de Security Orchestration, Automation and Response (SOAR), il devient possible de réagir automatiquement à certaines menaces, par exemple en isolant un poste compromis ou en bloquant une adresse IP suspecte.

Cette capacité d’automatisation permet aux équipes de gagner du temps, de réduire le temps moyen de réaction (MTTR) et de limiter les impacts opérationnels.

Flexibilité et évolutivité des plateformes SIEM

Les SIEM modernes offrent une architecture modulaire et scalable, capable de s’adapter à l’évolution du système d’information :

- ajout de nouvelles sources de données sans redéploiement,

- montée en charge en fonction du volume de logs,

- intégration avec des outils tiers via API.

Ils prennent en charge à la fois des environnements on-premise, cloud ou hybrides, et permettent une supervision distribuée, idéale pour les organisations multi-sites ou multi-activités.

Cette flexibilité est essentielle pour garantir un retour sur investissement durable et un alignement avec les projets de transformation numérique.

Intégration avec les outils SOAR et XDR

Les solutions SIEM les plus avancées peuvent être connectées à des plateformes SOAR (Security Orchestration, Automation and Response) pour automatiser les workflows de sécurité, ou intégrées dans des écosystèmes XDR (Extended Detection and Response) pour bénéficier d’une vision de bout en bout des menaces, depuis le poste de travail jusqu’au cloud.

Ces intégrations permettent :

- d’unifier les sources de détection,

- de standardiser les réponses aux incidents,

- et d’améliorer la collaboration entre les équipes ITOps et sécurité.

L’alliance SIEM + SOAR + XDR offre ainsi une protection complète, dynamique et adaptative, essentielle face à des menaces en constante évolution.

Quelles sont les principales solutions SIEM sur le marché ?

Panorama des solutions SIEM

Le marché des SIEM est riche et en constante évolution. On y trouve des solutions :

- Commerciales : comme Splunk Enterprise Security, IBM QRadar, LogRhythm, ArcSight, ou Microsoft Sentinel, offrant des fonctionnalités avancées (machine learning, SOAR, XDR, etc.).

- Open source ou gratuites : telles que Wazuh, SIEMonster, ou des stacks comme ELK (Elasticsearch, Logstash, Kibana), idéales pour des besoins spécifiques ou des budgets limités.

Le choix du meilleur SIEM dépendra de plusieurs critères : niveau de sécurité recherché, complexité de l’environnement, ressources internes disponibles, contraintes réglementaires, TCO.

Existe-t-il des SIEM gratuits ?

Oui, plusieurs solutions open source permettent de débuter un projet SIEM :

- Wazuh, basé sur OSSEC, est apprécié pour sa modularité.

- ELK (avec des modules de sécurité) est souvent utilisé pour construire un SIEM personnalisé.

- Ces solutions nécessitent généralement plus d’expertise technique pour être configurées, maintenues et sécurisées efficacement.

SIEM et cybersécurité : une réponse efficace aux menaces modernes

Un outil central dans la détection et la réponse aux menaces

Le SIEM occupe une place stratégique dans la cybersécurité des entreprises. Il agit comme un système nerveux central, capable de détecter rapidement les menaces, de fournir un contexte, et d’initier des actions de réponse adaptées.

Il permet notamment de :

- détecter des tentatives d’intrusion (par exemple via des scans de ports ou des connexions anormales),

- identifier des comportements utilisateurs à risque (téléchargement massif de données, accès en dehors des heures habituelles),

- réagir à des attaques en cours (ransomware, malware, exfiltration de données…).

Une protection renforcée contre les menaces internes et externes

Le SIEM contribue à protéger l’entreprise contre :

- les menaces internes : erreurs humaines, abus de privilèges, utilisateurs malveillants,

- les attaques externes : phishing, exploitation de failles, APT (Advanced Persistent Threat),

- les risques liés à l’IoT : objets connectés non sécurisés ou détournés,

- les mouvements latéraux dans les infrastructures hybrides ou multi-cloud.

Grâce à une surveillance continue et à la corrélation d’événements issus de multiples sources, le SIEM permet une détection rapide des signaux faibles et des actions ciblées.

SIEM vs autres technologies : pare-feu, EDR, XDR, SOAR

Le SIEM n’est pas un remplaçant aux autres outils de cybersécurité. Il agit en complément :

- des pare-feux qui filtrent les flux réseau,

- des EDR qui protègent les postes de travail,

- des solutions XDR qui unifient détection et réponse à l’échelle globale,

- des outils SOAR qui automatisent les processus de sécurité.

Son rôle principal est de fournir une vision consolidée, historique et en temps réel, de l’activité de l’ensemble du SI.

Le rôle clé du SIEM dans un SOC (Security Operations Center)

Dans un centre d’opérations de sécurité (SOC), le SIEM est un outil indispensable. Il :

- centralise les événements,

- priorise les alertes,

- alimente les analystes en informations contextualisées,

- et facilite les enquêtes post-incident.

En automatisant la gestion des informations, la surveillance, la détection et la documentation, le SIEM permet au SOC de gagner en efficacité, même en situation de pénurie de compétences.

Pour quels types d’organisations un SIEM est-il indispensable ?

Grandes entreprises et infrastructures critiques

Les entreprises de plus de 500 employés, souvent multisites et disposant d’un SI complexe, ont un besoin impératif de centraliser la surveillance de leurs événements de sécurité. Le SIEM leur permet de :

- garantir la continuité d’activité,

- limiter les interruptions de service (MTTR réduit),

- renforcer leur résilience face aux cyberattaques,

- répondre aux obligations de conformité réglementaire.

Dans les secteurs sensibles (finance, santé, énergie, industrie par exemple), la capacité à détecter rapidement une menace est cruciale pour éviter les dommages opérationnels, financiers ou réputationnels.

Environnements soumis à des exigences de conformité

Certaines organisations sont tenues de se conformer à des normes strictes (ISO 27001, RGPD, PCI-DSS, HDS, etc.). Le SIEM facilite :

- la traçabilité des actions administrateur,

- la génération de rapports d’audit,

- le stockage long terme des journaux,

- la démonstration du respect des SLA et engagements de sécurité.

Un SIEM est donc un outil essentiel de gouvernance IT.

Entreprises faisant face à la transformation numérique

Les entreprises qui migrent vers le cloud, virtualisent leur infrastructure ou ouvrent leur SI à de nouveaux services (télétravail, IoT, mobilité) doivent faire face à une augmentation du périmètre d’exposition. Le SIEM leur offre une vision consolidée, même en environnement hybride ou multi-cloud.

Il devient un levier d’anticipation, permettant d’accompagner la transformation numérique sans compromettre la sécurité.

Équipes IT contraintes par le temps ou les ressources

Les organisations confrontées à un manque de compétences internes, ou souhaitant rationaliser leur empilement technologique, peuvent utiliser un SIEM pour :

- réduire le nombre d’outils à surveiller,

- standardiser les processus de sécurité,

- automatiser les tâches de supervision et d’analyse.

En centralisant les données, le SIEM améliore la collaboration entre équipes ITOps et sécurité, tout en allégeant la charge opérationnelle.

Complémentarité entre supervision IT et sécurité

Centreon est avant tout une plateforme de supervision IT qui offre une visibilité complète sur la performance et la disponibilité des infrastructures, équipements et services numériques. Bien que n’étant pas un SIEM à proprement parler, Centreon joue un rôle clé dans une stratégie de sécurité globale en fournissant des données techniques fiables, exploitables par les outils SIEM.

En intégrant Centreon à un SIEM, les organisations peuvent :

- enrichir les événements de sécurité avec des informations contextuelles de supervision (états de services, pannes, indisponibilités),

- corréler plus efficacement les incidents de performance avec les anomalies de sécurité,

- détecter les effets en cascade ou impacts métier d’un incident.

Collecte des logs et interopérabilité avec les outils SIEM

Centreon collecte des données à partir de multiples sources hétérogènes : équipements réseau, serveurs, cloud, conteneurs, applications métiers, etc. Ces données peuvent être exportées vers un SIEM via :

- Syslog, pour les événements système,

- API REST, pour des interactions personnalisées,

- connecteurs et plugins natifs.

Cela permet d’alimenter le SIEM en données structurées, facilitant les corrélations et l’analyse.

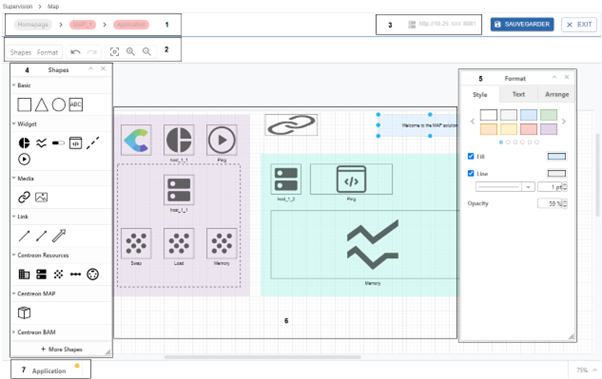

Exploitation des tableaux de bord pour les analystes SOC

Les tableaux de bord personnalisables de Centreon permettent de visualiser en un coup d’œil l’état du SI, y compris en cas d’attaque ou d’incident de sécurité. Ces dashboards peuvent :

- aider à prioriser les réponses aux alertes SIEM,

- fournir un contexte temps réel sur la santé des infrastructures,

- identifier rapidement les services impactés.

Cette visibilité renforce la collaboration entre les équipes supervision et sécurité, un enjeu majeur pour les organisations qui mutualisent leurs outils IT et SecOps.

Intégration dans les processus de réponse automatisée (SOAR)

Dans une architecture intégrée SIEM + SOAR, une solution de supervision comme Centreon agit comme un fournisseur de contexte opérationnel en temps réel, permettant de mieux corréler les alertes de sécurité, d’automatiser les réponses via SOAR et de rapprocher les équipes IT Ops et SecOps.

Le rôle de Centreon dans une architecture intégrée SIEM + SOAR

Une architecture de sécurité moderne combine généralement trois briques :

- SIEM (Security Information and Event Management) : collecte, corrélation et analyse des logs de sécurité.

- SOAR (Security Orchestration, Automation and Response) : automatisation et orchestration des réponses aux incidents.

- Supervision IT (Centreon) : visibilité en temps réel sur la disponibilité et la performance des infrastructures et applications.

1. Enrichir le SIEM avec de la donnée contextuelle IT

Centreon surveille la santé, la disponibilité et la performance des équipements réseau, serveurs, applications critiques, bases de données ou environnements cloud.

- Ces informations peuvent être corrélées dans le SIEM pour distinguer un problème purement technique (ex. serveur en panne) d’un incident de sécurité (ex. attaque par déni de service).

- Cela évite les faux positifs et améliore la précision des alertes de sécurité.

2. Accélérer l’analyse et la remédiation via SOAR

Dans un scénario d’automatisation SOAR :

- Centreon détecte une anomalie (panne, latence, surcharge).

- Cette information est transmise au SIEM, qui la corrèle avec des événements de sécurité.

- Le SOAR peut ensuite déclencher un workflow automatisé de réponse (redémarrage de service, isolation d’un hôte, ouverture de ticket ITSM, etc.).

3. Favoriser la collaboration entre équipes IT et sécurité

- Les équipes IT Ops (visées par Centreon) et les équipes SecOps (visées par SIEM/SOAR) travaillent souvent en silos.

- Centreon joue un rôle de pont en apportant la visibilité opérationnelle nécessaire aux analyses de sécurité.

- Cela permet d’avoir une vision unifiée des incidents, qu’ils soient techniques ou liés à la cybersécurité.

4. Optimiser le MTTR (Mean Time To Repair)

- En intégrant les métriques de supervision dans les flux SIEM/SOAR, les équipes réduisent le temps de détection et de diagnostic.

- Exemple : si un SIEM détecte un comportement suspect sur une application, Centreon peut immédiatement confirmer si l’application est en défaut de performance, accélérant ainsi la réponse.

Exemples d’intégration en entreprise

- Entreprise industrielle : corrélation des pannes réseau détectées par Centreon avec des alertes SIEM sur des connexions inhabituelles.

- Groupe de services : visualisation temps réel de l’impact métier d’une alerte sécurité sur les applications critiques.

- Secteur public : supervision de services en cloud souverain, avec remontée des événements vers un SIEM pour traçabilité complète.

Comment Centreon s’intègre dans une stratégie SIEM ?

Une stratégie SIEM (Security Information and Event Management) vise à centraliser, corréler et analyser les événements de sécurité provenant de tout l’écosystème IT. Pour être réellement efficace, cette stratégie a besoin d’un maximum de données fiables et contextualisées. C’est là que Centreon trouve toute sa place.

1. Apporter de la visibilité opérationnelle au SIEM

Centreon supervise en continu la disponibilité et la performance des infrastructures, réseaux, serveurs, applications critiques ou environnements cloud.

- Ces données sont transmises au SIEM pour enrichir les logs de sécurité.

- Le SIEM peut ainsi faire la différence entre un problème technique (ex. panne réseau) et un incident potentiellement malveillant (ex. attaque DDoS).

Résultat : moins de faux positifs et une corrélation plus pertinente des événements de sécurité.

2. Donner du contexte aux équipes de sécurité

Sans la supervision Centreon, les équipes SecOps n’ont qu’une vision partielle des événements.

- Exemple : un pic inhabituel de trafic détecté par le SIEM pourrait être lié à une attaque… ou simplement à un redémarrage applicatif planifié.

- Avec Centreon, le SIEM bénéficie d’une information de contexte IT qui permet de qualifier plus rapidement la nature de l’incident.

Cela réduit le temps de détection et d’analyse (MTTI).

3. Accélérer la remédiation grâce à l’intégration avec le SOAR

Dans une stratégie SIEM moderne, le SIEM est souvent couplé à une solution SOAR.

- Centreon joue alors un rôle clé en déclenchant des alertes sur l’état des systèmes supervisés.

- Ces alertes, corrélées dans le SIEM et orchestrées dans le SOAR, peuvent générer des workflows automatisés de réponse (par exemple : redémarrage d’un service, isolement d’un serveur compromis, ouverture de ticket ITSM).

Centreon contribue ainsi à réduire le MTTR et à renforcer la résilience de l’organisation.

4. Favoriser la collaboration entre IT Ops et SecOps

Une stratégie SIEM réussie dépend de la fluidité entre les équipes opérationnelles et de sécurité.

- Centreon agit comme un pont entre les deux univers.

- Les IT Ops disposent de leur visibilité technique, tandis que les SecOps tirent profit de ce contexte dans leurs analyses de sécurité.

Résultat : une vision unifiée des incidents, qu’ils soient techniques ou sécuritaires, et une meilleure collaboration transversale.

En résumé : Centreon ne remplace pas un SIEM, mais l’enrichit. En apportant contexte, visibilité et données temps réel, la plateforme de supervision devient un complément stratégique qui maximise l’efficacité d’un SIEM et renforce les capacités globales de détection et de réponse aux menaces.

Testez Centreon dans votre environnement : Centreon Cloud, ou Centreon On-Prem avec Centreon IT Edition 100, qui vous permet de superviser jusqu’à 100 équipements gratuitement et sans limite de temps !

FAQ sur les solutions SIEM

Comment fonctionne un SIEM ?

Un SIEM (Security Information and Event Management) collecte les journaux d’événements (logs) depuis l’ensemble des composants d’un système d’information (serveurs, applications, équipements réseau, cloud…). Ces données sont ensuite corrélées et analysées en temps réel pour détecter des comportements anormaux ou des menaces. Le SIEM peut générer des alertes, produire des rapports de conformité, et même déclencher des actions automatiques de réponse aux incidents.

Quelle est la différence entre un SOC et un SIEM ?

Le SIEM est un outil, tandis que le SOC (Security Operations Center) est une équipe et un dispositif organisationnel. Le SIEM fournit les données et les analyses nécessaires au SOC pour surveiller, détecter, enquêter et répondre aux incidents de sécurité. Le SIEM est donc une brique technologique au service du SOC.

Splunk, c’est quoi ?

Splunk Enterprise Security est une solution de type SIEM très répandue sur le marché, qui permet de collecter, rechercher, visualiser et analyser de grandes quantités de données machine issues d’environnements IT, OT et cloud. Il est reconnu pour sa flexibilité, ses performances d’analyse, et sa richesse fonctionnelle, notamment dans le domaine de la cybersécurité et de l’observabilité.

Quel SIEM choisir ?

Le choix d’un SIEM dépend de plusieurs critères :

- taille et complexité de votre infrastructure,

- contraintes réglementaires,

- niveau de maturité sécurité,

- budget et ressources disponibles.

Les grandes entreprises privilégieront souvent des solutions comme Splunk Enterprise Security, QRadar ou Sentinel, tandis que les organisations avec un budget plus contraint pourront opter pour des SIEM open source comme Wazuh ou un ELK Stack sécurisé. Il est aussi essentiel d’évaluer la facilité d’intégration, la scalabilité, et le support du fournisseur.

Dans tous les cas, les solutions sont interfaçables avec Centreon.

Peut-on utiliser un SIEM gratuitement ?

Oui, plusieurs SIEM gratuits ou open source existent. Parmi les plus connus :

- Wazuh : basé sur OSSEC, modulaire, avec une bonne documentation.

- ELK Stack (Elasticsearch, Logstash, Kibana) : puissant et personnalisable, mais plus complexe à déployer.

- SIEMonster : open source avec une version communautaire.

Ces solutions peuvent convenir à des équipes techniques expérimentées, mais nécessitent un investissement important en configuration, maintenance et sécurité.

Pourquoi utiliser un SIEM ?

Les technologies SIEM permettent de :

- détecter plus rapidement les incidents de sécurité,

- gagner en visibilité sur l’ensemble du SI,

- réduire le temps moyen de réaction (MTTR),

- renforcer la conformité réglementaire,

- faciliter le travail des équipes ITOps et sécurité en centralisant les informations.

C’est un outil stratégique pour toute organisation souhaitant protéger ses actifs numériques et ses données sensibles.

Quelle est la durée de conservation des données dans un SIEM ?

Cela dépend de la solution choisie et de vos exigences réglementaires. Certains secteurs exigent une conservation longue (1 à 3 ans) pour les journaux de sécurité. Les SIEM modernes permettent souvent de choisir entre stockage local, cloud, ou hybride, avec des mécanismes d’archivage et de purge automatisée.

Un SIEM suffit-il à sécuriser mon système d’information ?

Non. Un SIEM est un élément central, mais il ne remplace pas les autres couches de sécurité comme les pare-feux, antivirus, EDR, DLP ou outils XDR. Il agit en complément, en fournissant une visibilité globale, en détectant les menaces et en facilitant les réponses coordonnées et une prise en charge rapide.

Découvrez comment Centreon va transformer votre business

Restez informés sur notre actualité